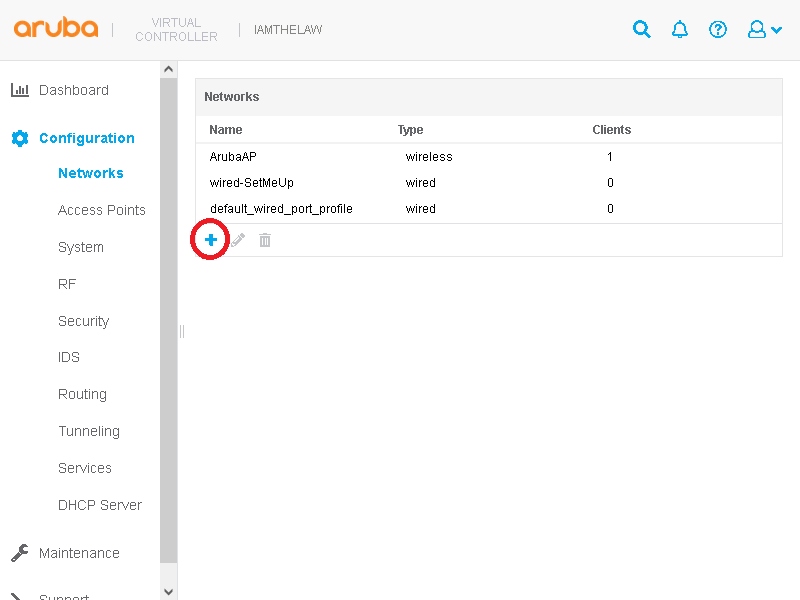

a.我們到Configuration->Networks裡新增一個SSID做測試

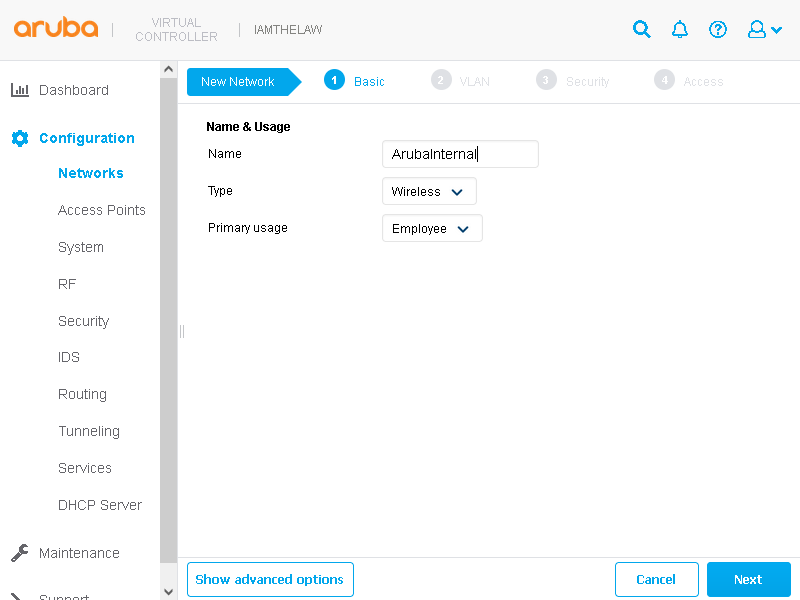

就取名叫ArubaInternal好了.

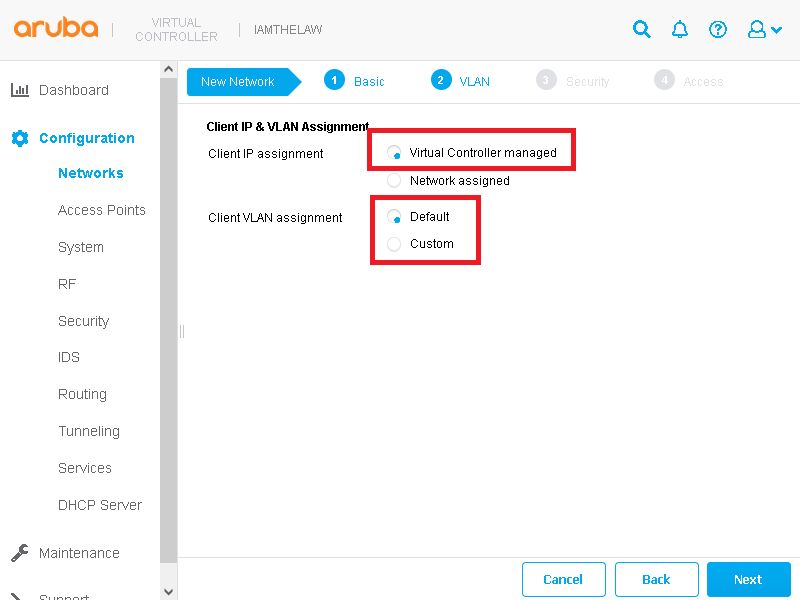

在使用者端IP配發及VLAN管理這邊,原本預設是由上層網路管理(Network assigned),

我們這邊把它改成由VC管理(Virtual Controller managed),VLAN一樣用預設即可.

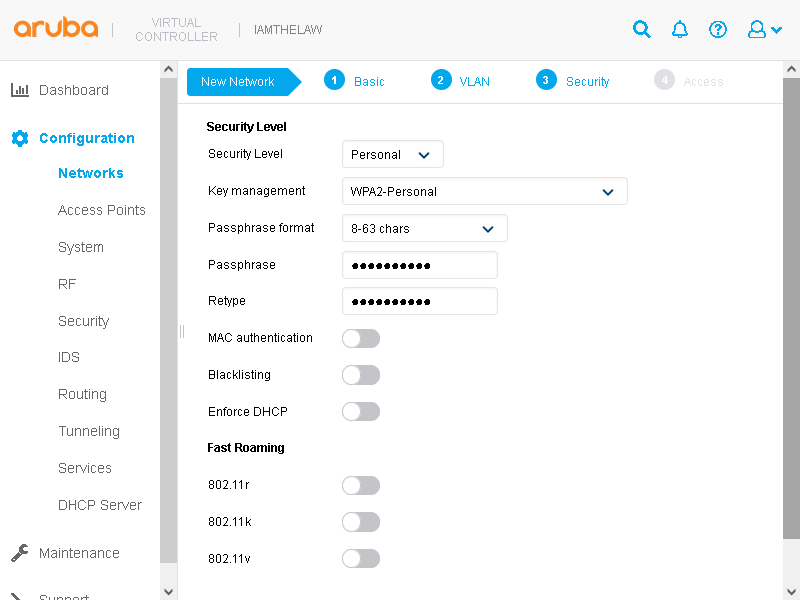

接下來連線密碼,802.11rkv之類的就不多說.

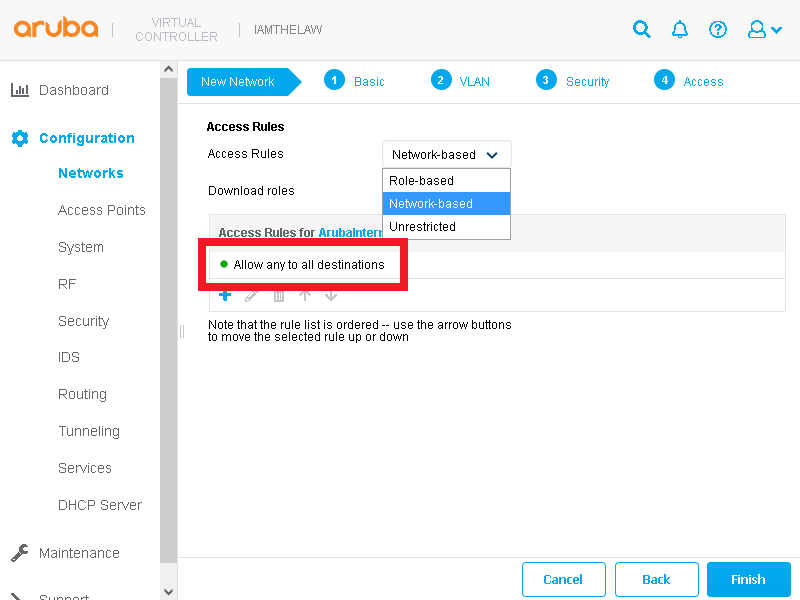

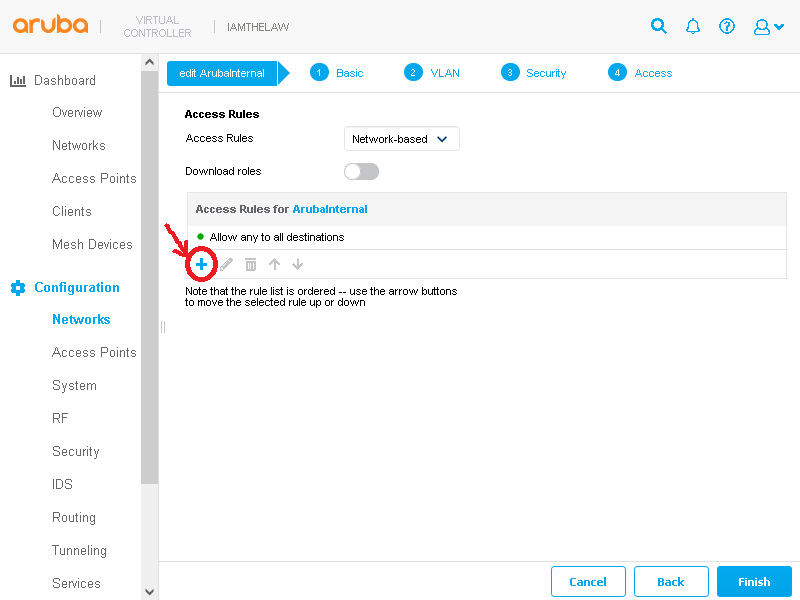

在存取控制這邊,先記得:在Network-based裡預設是Allow any to all destinations

(等同未限制Unrestricted)

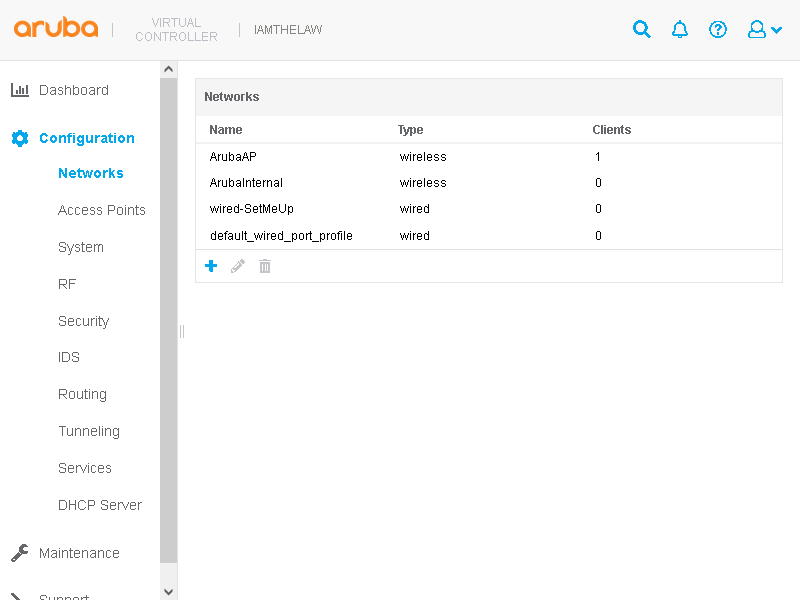

按下Finish後就做出了新的SSID,那就連它囉.

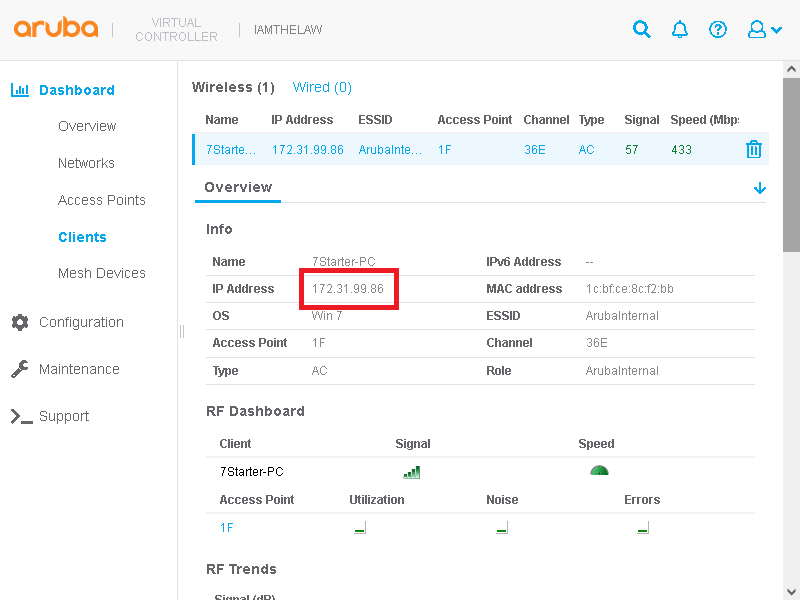

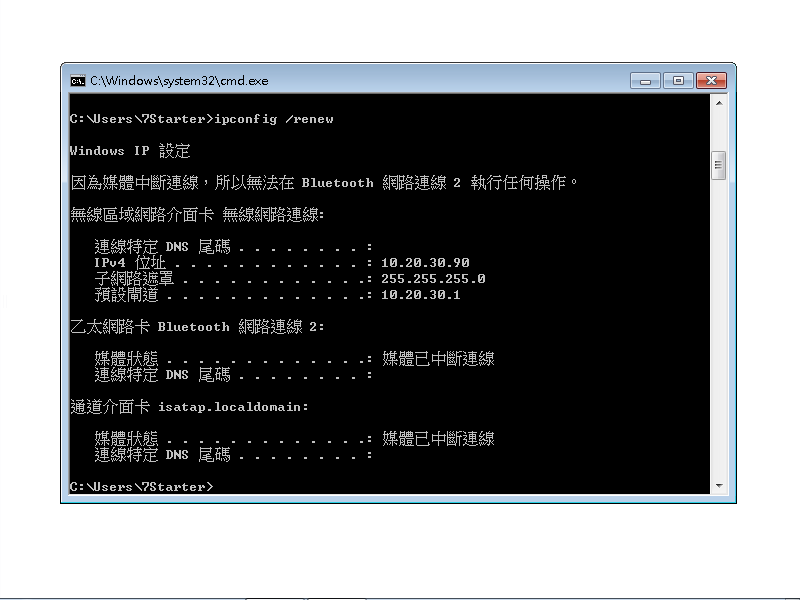

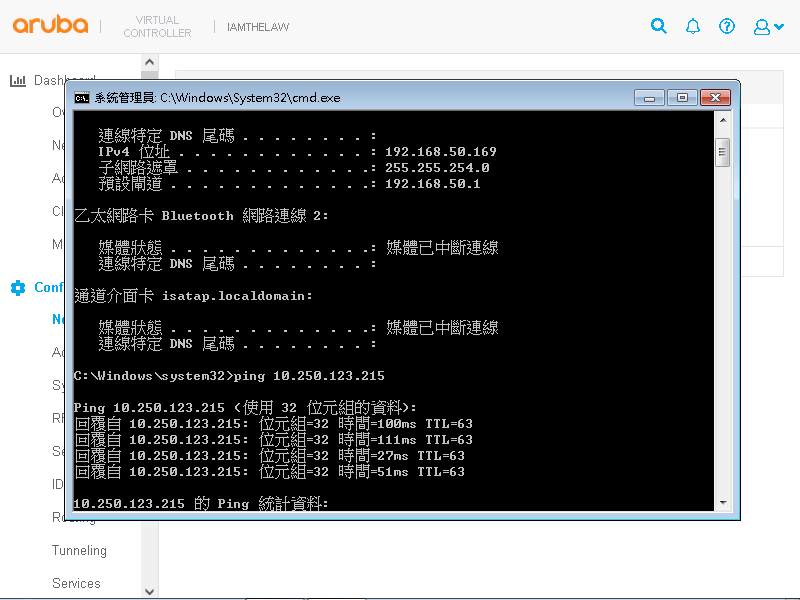

連上它之後,ㄟ?有取得IP耶.

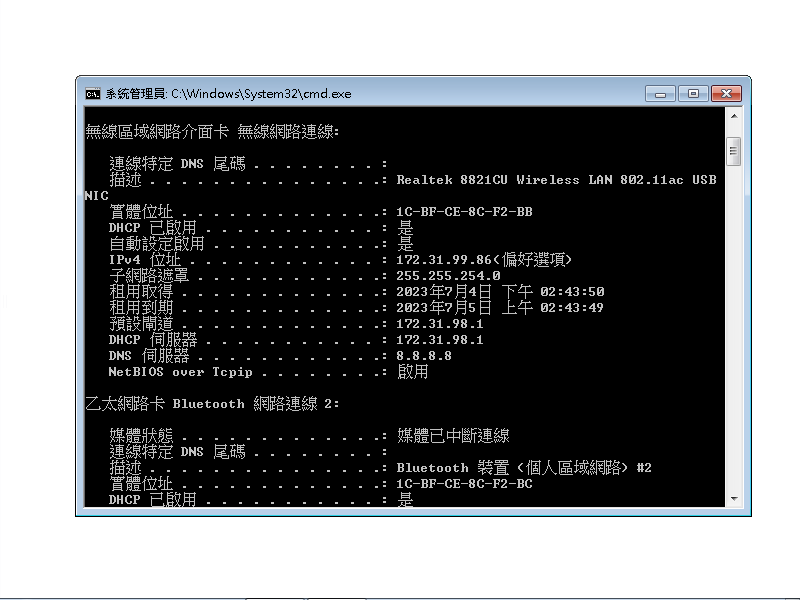

開個cmd視窗,ipconfig /all看一下

那如果我想自訂呢?沒問題.

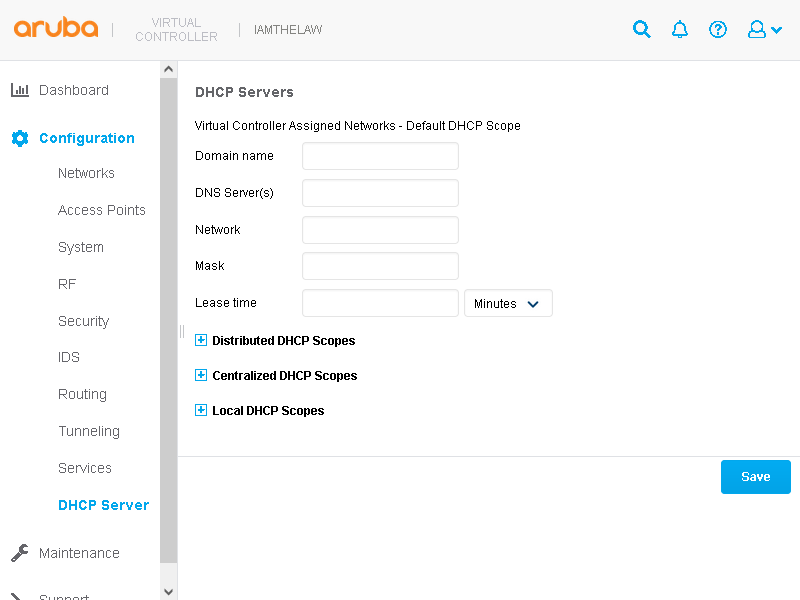

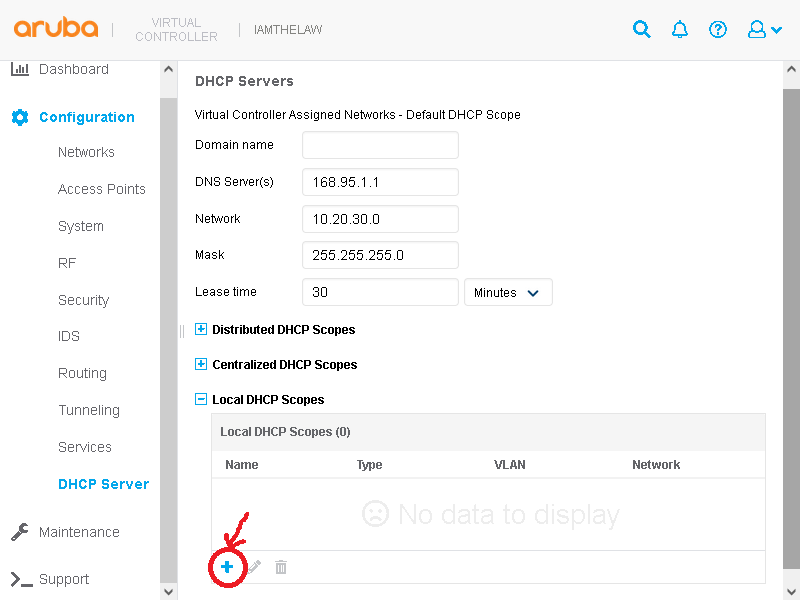

到Configuration->DHCP Server部份.預設是沒有資料的.

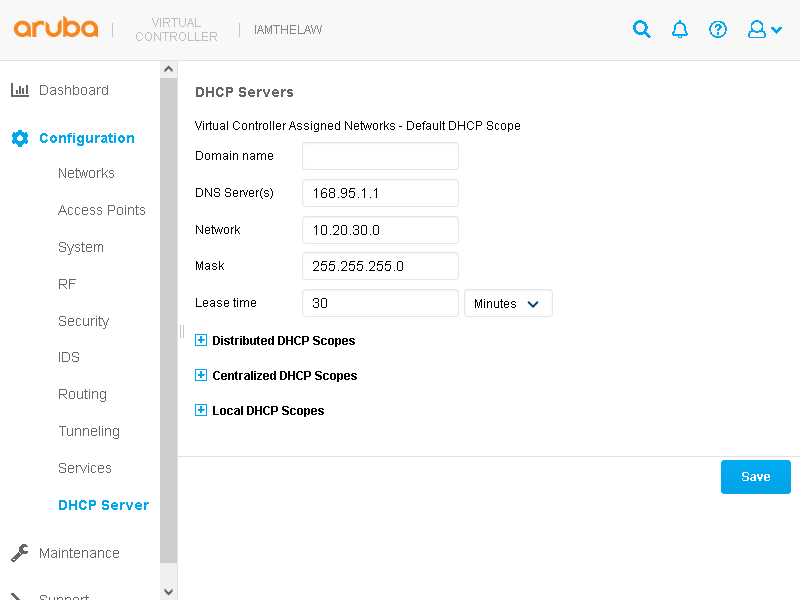

那我們就修改一下網段(Network),子網路遮罩(Mask),使用的DNS Server(圖片範例是中華電信DNS),DHCP的租約時間(Lease time)長度.

Domain name的用途如果你能明瞭,也可以自己設上去,一般人其實用不太到...

Save之後再重新連線SSID(開個cmd,ipconfig /release,ipconfig /renew也行),可以看到取得的IP已經變了.

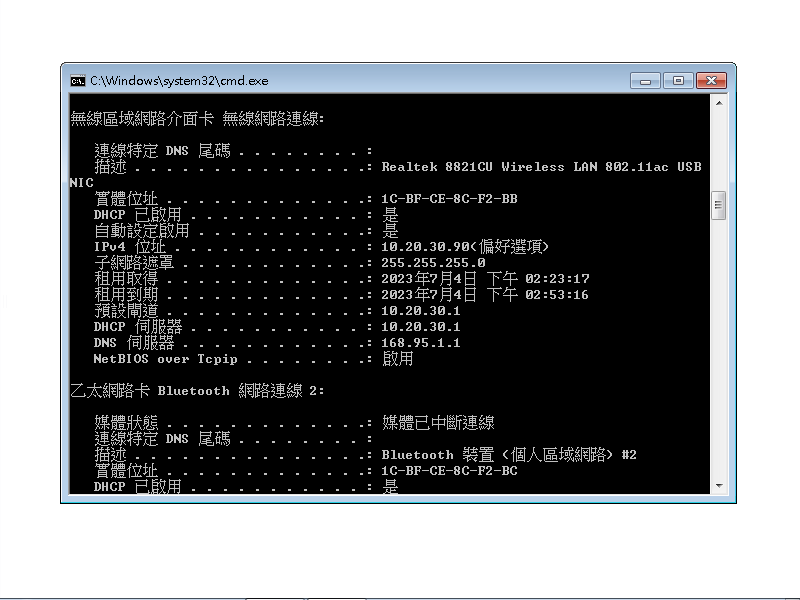

ipconfig /all的詳細資料就如同我們在VC裡設定的一樣,IP網段,DNS Server,租約時間.

最重要的,我們是能夠正常上網的唷.目前就是由Aruba幫我們做了一層NAT.

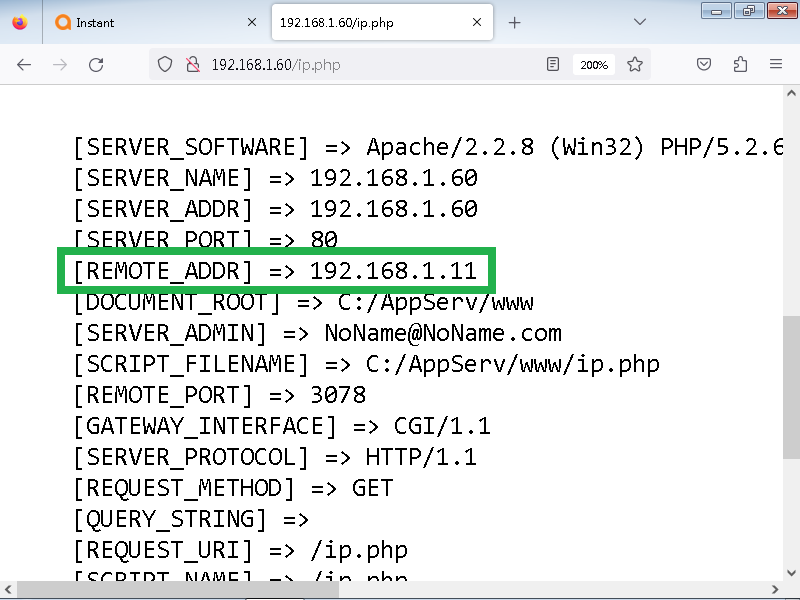

在上層網路架了簡易Appserv,為了秀IP,由圖可以得知,目前使用者端的對外IP是由叢集的Master擔當.

PS:192.168.1.x就是小烏龜的DHCP網路環境,也就是Aruba AP的上層網路環境.

|

b.那如果我有多個SSID想要分配不同的網段及不互連,全部用同一個預設的DHCP環境,能分開多個DHCP環境嗎?

當然可以!

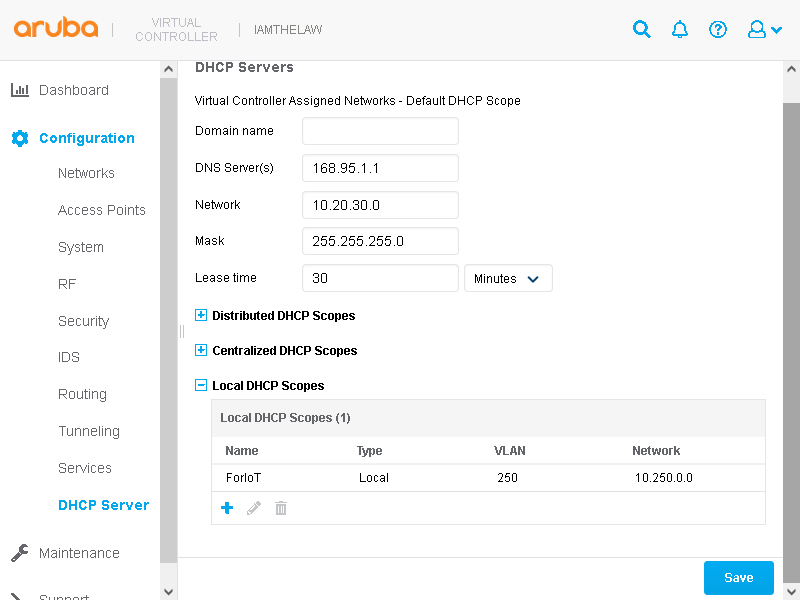

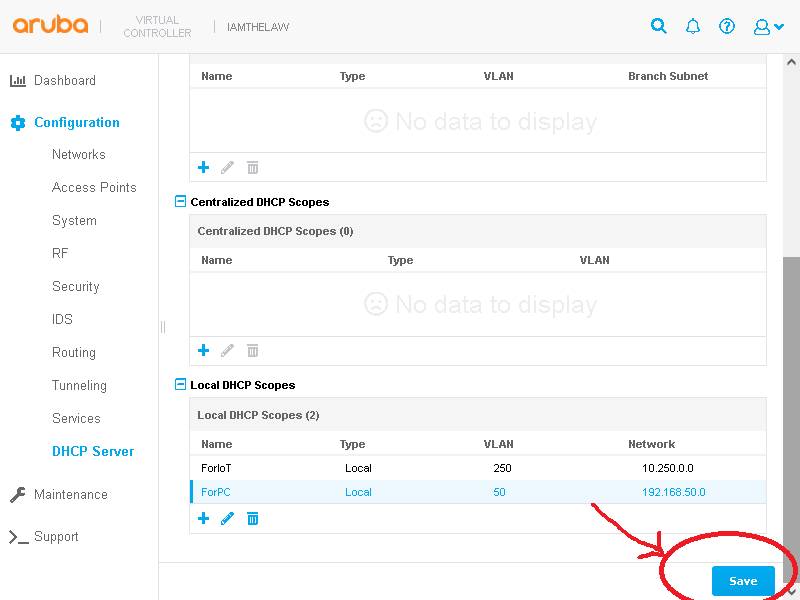

在Configuration->DHCP Server頁面最下方,有個Local DHCP Scopes,我們來新增幾個來用用.

PS:其它兩類DHCP Scopes這邊暫不討論,是比較進階的用法及需求...

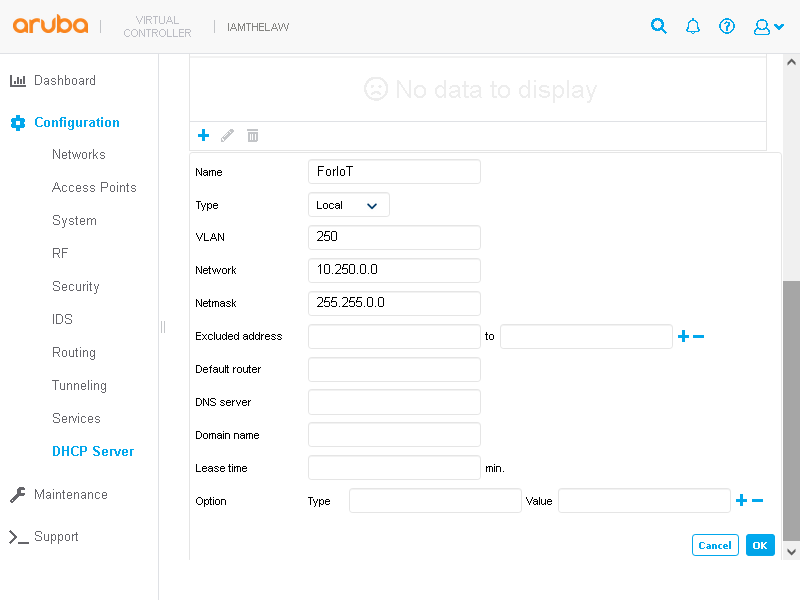

比如一個給IoT裝置用的DHCP設定,使用10.250.0.0/255.255.0.0的1個ClassB網段,Exclude address(要排除的IP範圍),Default router及DNS Server沒有特別設.

(注意:VLAN必設,而且每一個DHCP Scopes都要不同VLAN)

PS:那個Type裡的LocalL2,LocalL3暫不討論,它有著代發IP或是Routing的特殊功能...有興趣請點右上角的(?).

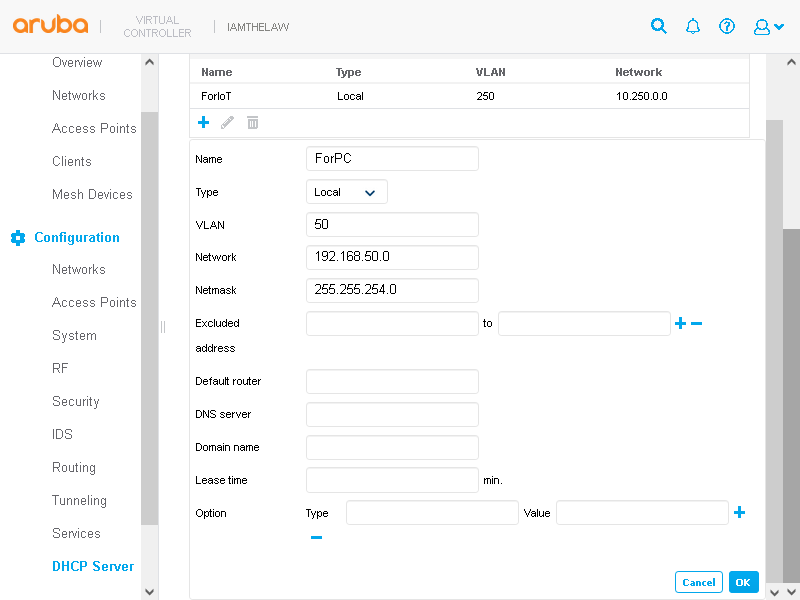

比如一個給PC裝置用的DHCP設定,使用192.168.50.0/255.255.254.0的2個ClassC網段.

PS:關於Option這個選填項目,請自行Google用途喔,比如NTP Server一類的...

記得新增完一定要Save!!!!!!

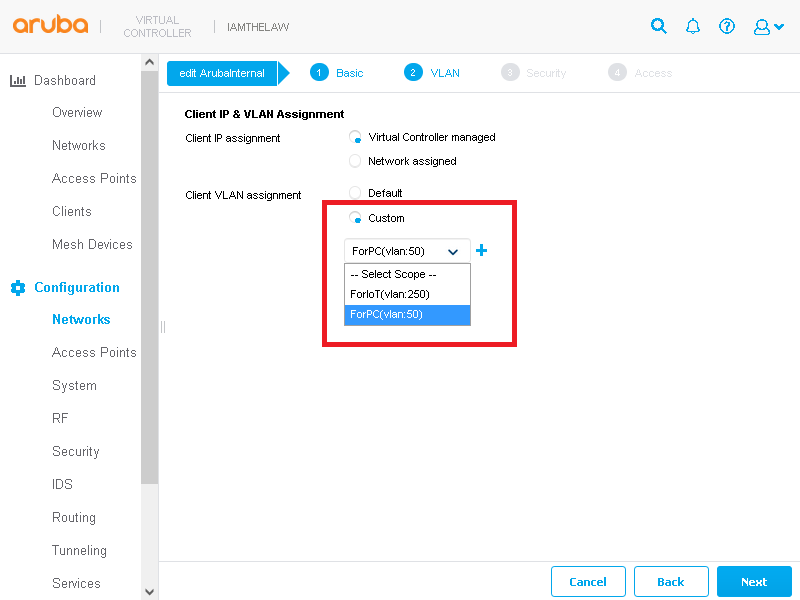

接下來是編輯Networks裡的SSID,將原本的Default點選到Custom(自訂)後,就有DHCP規則可選用,比如我就給ArubaInternal的選用ForPC的DHCP Scope.

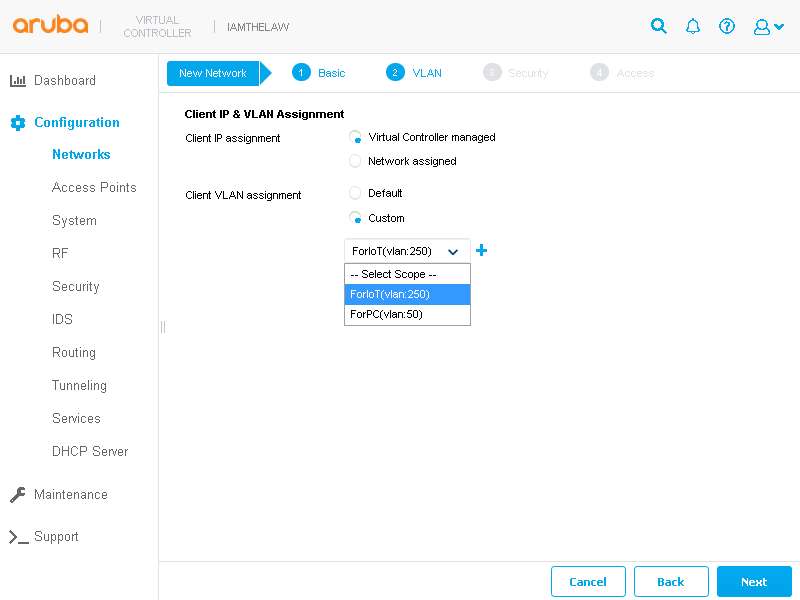

再新增一個SSID叫ArubaIoT,選用ForIoT的DHCP Scope.

各自連上不同的SSID之後,目前仍是互通的,因為Aruba NAT預設有幫你做內轉了...

(預設的Configuration -> System [Show advanced options] -> General的[Deny local routing]是關的)

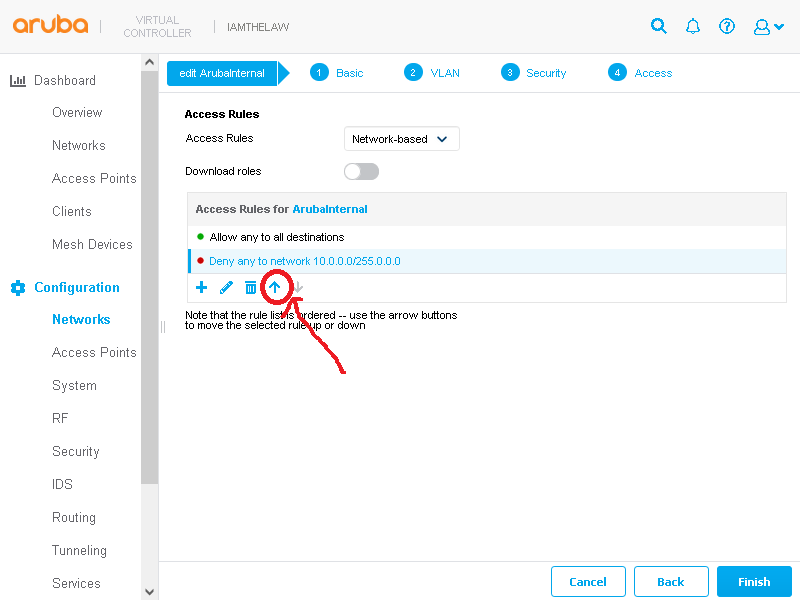

所以我們要在Networks的SSID裡Access Rules做些設定,新增規則.

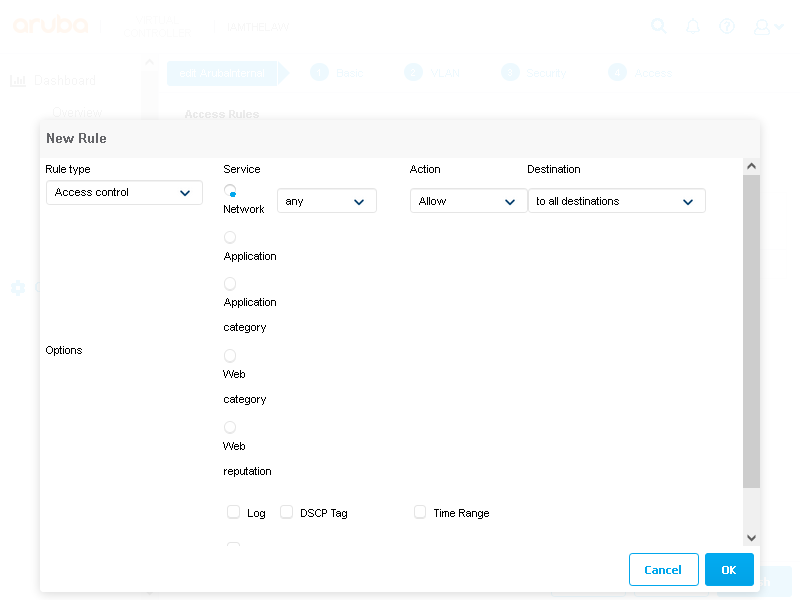

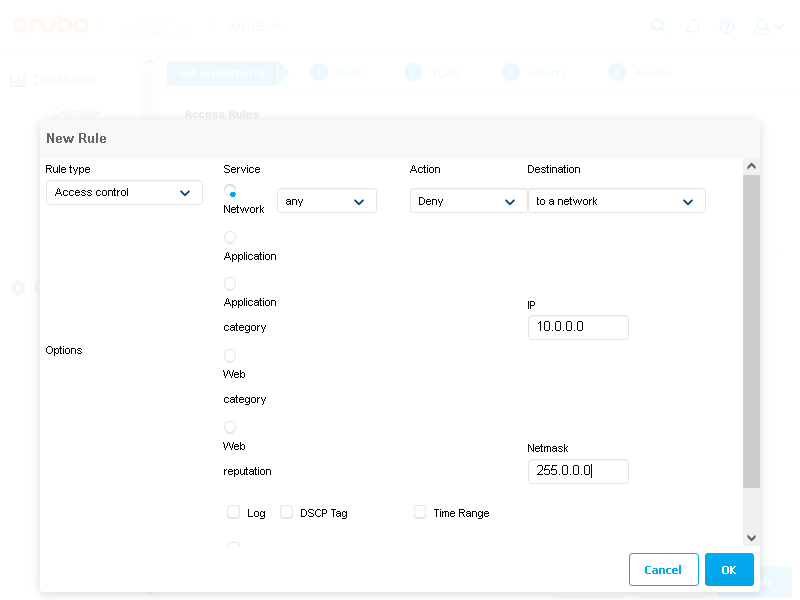

Rule Type選Access control,Service(網路服務類型)選Any,Action(動作)選Deny(拒絕),Destination(目的地)選to a network.

IP及Netmask就依據你的需求輸入,比如我是乾脆把整個10.0.0.0/255.0.0.0的私人內網網段整個封鎖.

詳細請看Wiki https://en.wikipedia.org/wiki/Private_network

新增完後,要非常注意一點,要把這條項目的優先權往前提!

封包處理的順序是由上而下,一但Allow(允許)了就Allow了,不會再管後面的規則.

所以要先Deny(拒絕)不要的,剩下的就Allow(允許).

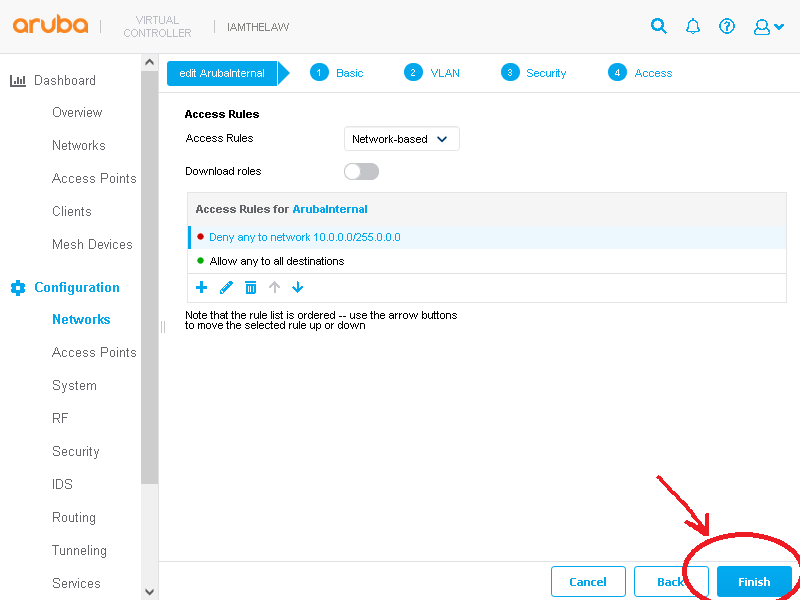

所以稍微不嚴謹的處理方式是,先擋掉特定的網域,剩下的就允許.然後記得要Finish完成編輯.

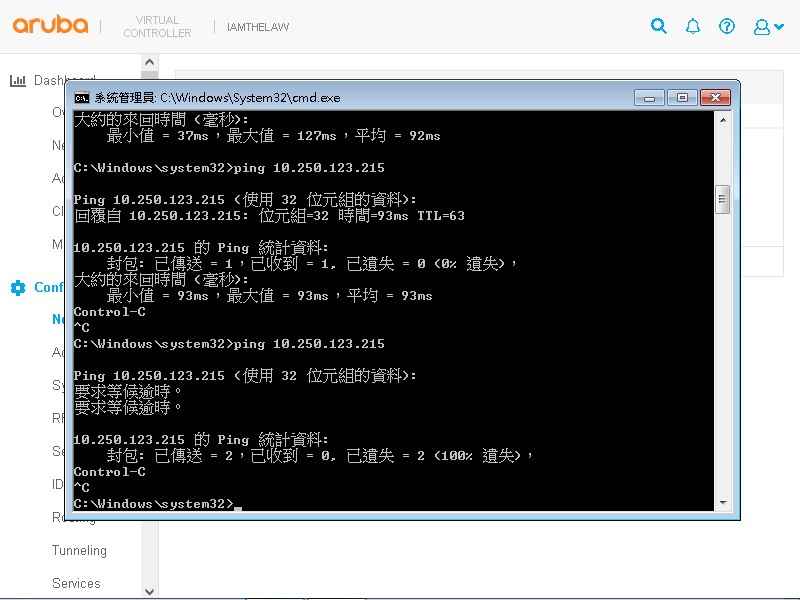

這樣就擋掉了從ArubaInternal連線到10.0.0.0/255.0.0.0的所有連線了.

PS:這個不代表從10.0.0.0/255.0.0.0丟到ArubaInternal的UDP封包就收不到...只代表丟不回去而已.

嚴格說,比較正確的方式是:Allow你要的,Deny剩下的(跟上面圖解的Access Rules內容行為相反).

請依據需求自行研究,裡面不只針對網段,還可以針對Domain name,比如可上tw.yahoo.com,但只擋tw.bid.yahoo.com之類的...Action也不只有allow及deny.

甚至Destination也不只有IP或Domain name,花樣其實很多,這個就不再多說了,弄下去,這個簡易教學會寫不完...

PS:要注意Allow的東西,比如沒Allow到需要的DHCP,會讓Client端DHCP Request都被Deny掉...

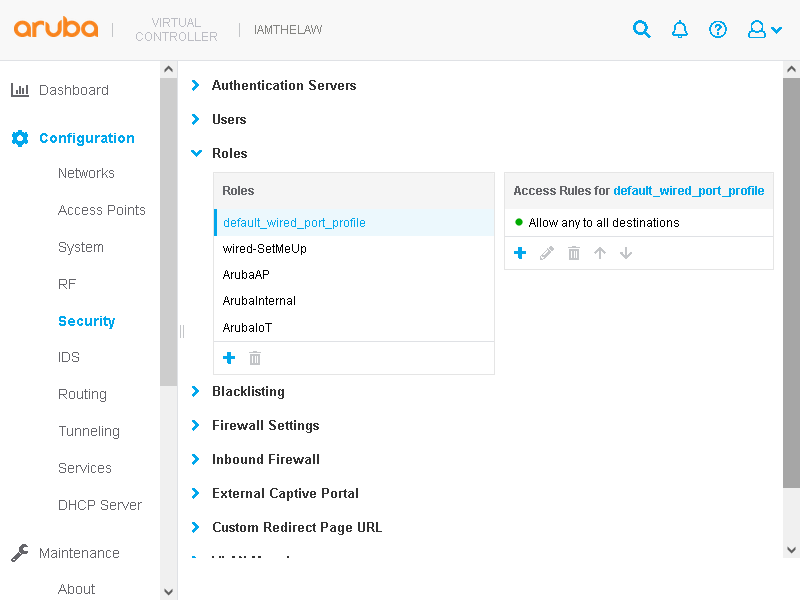

另外就是,如果要改Networks的Access Rules,也可以從左邊的Configuration -> Security到右側的Roles裡面去改,直接有Networks列表可新增刪除修改Rules,比較方便.

不知道各位有沒有發現,它沒有所謂的DHCP固定IP.

就是它沒有[根據MAC Address配發固定的IP]這種功能...

有些透過無線網路連線的監視器鏡頭,本身只能透過手機APP設定,但沒辦法設定固定IP,只能DHCP,就會造成錄影機向特定IP取得畫面時,萬一IP變動就...

像TP-Link的Tapo C200,Tapo C210這種[純Wifi機種]就是很標準的例子.

所以目前家中環境,是讓它連到上層網路,靠上層網路的DHCP配發固定IP(家裡是用DD-WRT),而不是由Aruba做DHCP配發.

Virtual Server嘛...目前沒有仔細研究,不過看起來連固定IP都沒有,不太確定...?

等我研究看看Configuration -> Security右邊的Inbound Firewall...

原本想NAT,VLAN,PPPoE一次講完,結果發現光是NAT就已經寫到天昏暗地,所以這第7項教學就只單純寫簡易的NAT及DHCP,其實內容還有不少沒寫到,再寫下去會死人的.

|

20231206 v1.1

|